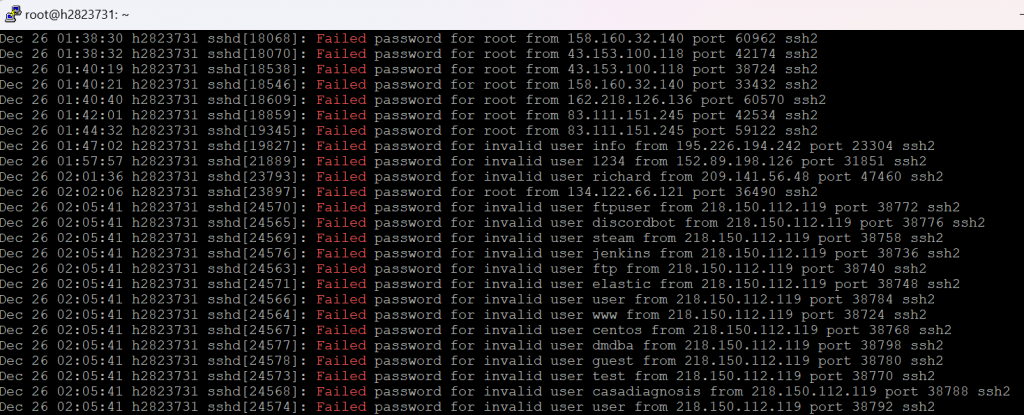

Ein Server mal eben erstellt und eingerichtet ist schnell gemacht, und sobald alles läuft vergisst man ebenso schnell mal den Service SSH abzuschalten, oder wenn man ihn benötigt dann doch nur halbherzig abzusichern. Nach wenigen Minuten fällt der Server schon den Port-Scans zum Opfer und die Brute-Force attacken gehen los… alles automatisiert.

- Maßnahme 1 –> Port22 ändern

- Maßnahme 2 –> google-authenticator

- Maßnahme 3 –> Schlüssel erzeugen

- Maßnahme 4 –> PermitRootLogin

- Maßnahme 5 –> abschalten

Mit folgendem command könnt ihr feststellen ob euer Server attackiert wird:

tail -f -n 500 /var/log/auth.log | grep -i failedMaßnahme 1: Port ändern wenn möglich

Der Port wird in der sshd_config vorgegeben, standardmäßig auf Port 22! Hier mit nano die datei öffnen und Port 22 auf einen anderen freien unbesetzten Port vorgeben. (Dazu die vorgestzte Raute entfernen!)

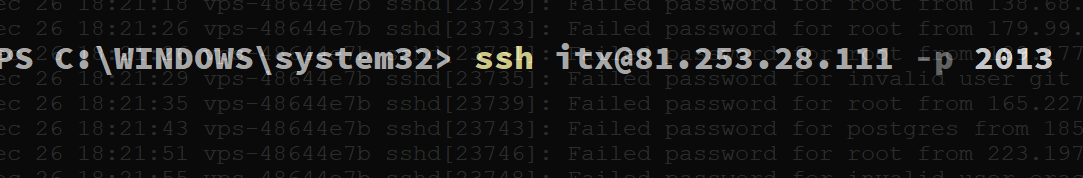

in meinem Beispiel verwenden wir den neuen Port 2013

sudo nano /etc/ssh/sshd_configPort 2013

#AddressFamily any

#ListenAddress 0.0.0.0

#ListenAddress ::

Jetzt noch ssh neustarten!

sudo systemctl restart sshd

Schreibe einen Kommentar